刚才调整了学校防毒系统的设置,将Symantec启发式扫描的敏感级别调整为最大防护了。或许会出现很多误杀的现象……

分类目录归档:网络生活-技术及随笔

netsky & lovegate

今天学校的邮件服务器又一次被病毒信件塞满了。阅读了一下日志,发现主要是netsky.P(also .Q) and lovegate.R@mm两种病毒造成的。赶紧给全校的信箱发了一个群体信件,让大家多注意。其中lovegate.R病毒是猜测管理员密码然后传播的,千万别用简单的字符和数字组合作管理员的密码阿!

cernet II

工大可能会成为CERNET II的接入中心之一了。今天秦老师和我说可能要报IPv6相关的项目。CISCO的有关负责人也在一直鼓推希望工大能成为cernet的节点之一。如果能参加这样的项目,估计能获得不少的经验和有价值的经历……

CERNET2试验网开通让中国互联网发光

escape II

朋友推荐给我的另外一个版本的逃出屋子的游戏

配备了对讲机

今天让太极送来了不少货物,其中有6台对讲机。以后使用对讲机来调试校园网可能会方便很多吧。今天又加班了,一天的工作到了晚上21点才基本上完成,忙碌的一天……当然,像往常一样,没有加班费……呵呵

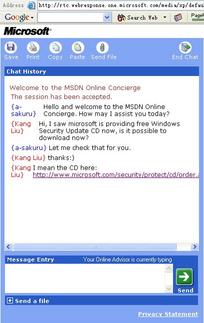

m$ online support

快速反应……

今天下午下班之后有一个学生反应说自己计费网关登陆帐号被盗了。于是我打开刚刚关闭电源的机器,帮助检查了他的使用情况,发现正好有人在盗用他的帐号,地点是计算机学院2层机房。冲上二层机房,在计算中心主任的帮助下快速定位了盗用帐号的人,结果发现竟然是那个人的同学…… 真折腾。。。从发现盗用到抓获盗用人,用的时间不超过30分钟,但是属于误报,比较郁闷……

网络暂时的平静了……

掩盖攻击……

| -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 471 10月 1 09:08 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1 -rw-r–r– 1 root root 471 9月 27 2003 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.2 -rw-r–r– 1 root root 0 10月 5 15:15 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.2 -rw-r–r– 1 root root 0 9月 28 06:43 mgetty.log.ttyS0.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.1.2.1 …… |

—摘自某重要服务器的/var/log目录列表

一台曾经被入侵过的服务器,入侵结束后没有仔细检查服务器,由于这个服务器涉及的方面比较敏感,我也一直都没有插手去做检查。今天看了一下,发现对方在/var/log里面填写了大量大小为0的文件,严重影响了我查看日志。比较混的一个手法,如果我没记错,对方应该是曾经试图攻击3com公司网站的某黑客。准备在服务器上贴一个符,希望这些小鬼们见到我写的符之后能绕开走……

127.0.0.1 never disappear!

最近针对学校网络的攻击非常的多:

deny ip 127.0.0.0 0.255.255.255 any (46121 matches)

伪装了源地址,来自127.0.0.1的包竟然能跨过主干在校园网传播。

并且源端口号是80,这显然是为了穿透防火墙做准备的。

发出的包,RST位都是1,目的IP是随机。估计是为了实现DoS。

坚决谴责这样害人不利己的行为!

好在最终查出来如何阻止这样的攻击了,身边好像有一个看不见的敌人在时刻准备用更高明的办法来阻碍我的工作、浪费的我时间……