这周一直在外面学习,第一次尝试用全英文讲了CCNP ISCW中的一部份内容。用非母语讲课还是有一定难度的,不过自我感觉还可以,至少在谈到技术的时候我想我可以基本清晰的描述给大家。

分类目录归档:网络生活-技术及随笔

telnet是曾经的10大internet服务

躺在床上无意中翻看了大学时买的一本网络术语词典,其中对telnet的解释中说该服务是10大internet服务之一,未来可能会被www取代,但是电子公告板、图书查询等还将继续使用该服务。

那本书是1998年出版的,到今年正好10年。忽然回想起了曾经的知新园BBS……

现在还用telnet方式上BBS的人有多少,或许不多了,或许越来越少了吧……

terminal length

“terminal length”是一个不常用到的命令.有些时候为了抓取记录超过屏幕长度的命令输出,而又不想去按任意键继续的时候可以执行”terminal length 0″。这个命令不需要进入特权模式就可以使用。

TrustSec–802.1AE – Media Access Control (MAC) Security

今天google快讯帮我抓了这样一条消息:思科发布新安全架构 内网全部加密,这是一篇编译后的报道,我还没有找到报道的原文,只是在Cisco的网站上看到了这篇Novel Cisco TrustSec Architecture Addresses Key Compliance Requirements, Simplifies Security Deployment。

之前从来都没有听说过802.1AE,查询了IEEE的网站发现,该标准目前是在Draft5.1阶段。这个标准是从layer2上解决了安全的问题,从很大程度上说,以前的所谓MAC(media access control)大多体现的都是最基本的”media access”传输功能,而在真正的”control”上没有特别多的体现。有个新技术被应用总归是好事,当然能支持这个标准的网卡/网卡驱动目前还没见到,在大面积采用这个标准之后新的一轮的网络设备的投资升级就又该开始了(虽然没有这样的标准,网络一样能凑合用),所谓的solution provider们(或者直接说device vendor们)又该开始高兴了,呵呵

利用dhcp snooping、arp inspection、protected port实现arp攻击防护

涉及到的设备: Cisco3750系列交换机、Cisco2950系列交换机、H3C E328交换机

涉及到的软件:Cain、dsniff

*需要注意的问题:上述2种软件属于安全评估软件,在生产网络上使用有可能对网络产生严重影响。

可能涉及到的技术:arp inspection、dhcp snooping、port security、protected port、proxy arp

arp攻击是目前园区网络里面非常常见的一种L2攻击行为,带来的危害有会话劫持、DoS等。具体的攻击方法和攻击原理从略。单纯的使用端口隔离是无法防护这种攻击,而IP协议本身需要arp才可以正常工作,因此又不能将该协议彻底丢弃掉。

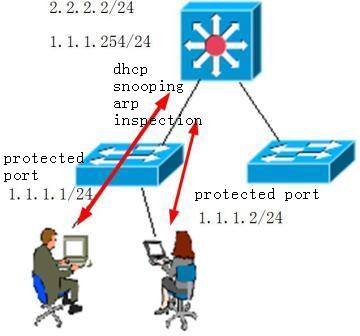

今天突发奇想在某些区域试用了这样的技术组合:dhcp snooping+arp inspection+protected port实现了对arp攻击arp virus的防护。

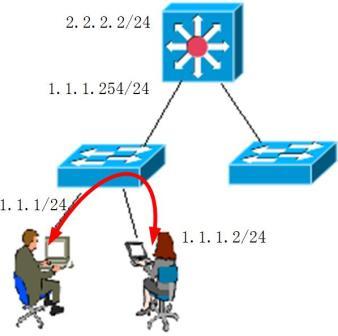

按照下面拓扑,两台PC在同一个vlan中(假设为vlan2),正常情况下,两台PC互相访问会不经过3层设备直接在2层设备上互相访问到。3层设备上建立了一个环回口模拟internet地址为2.2.2.2。

假设1.1.1.2是arp攻击者,当攻击者对1.1.1.1发动攻击时,1.1.1.1有可能会无法访问到2.2.2.2或者被迫要将访问2.2.2.2的流量送到1.1.1.2然后再转发。

由于1.1.1.1和1.1.1.2在同一个vlan,2层上没法检查/隔离虚假的arp-reply,这就造成了问题。

Cisco提供的protected port技术可以实现在隔离同一个vlan内的机器互相访问,但是经过实验发现单纯使用protected port只能隔离2层上的互相访问,当使用arp攻击工具时仍然会造成被攻击者无法访问外网。

使用arp inspection技术可以实现对arp数据包的监控

,为使用arp inspection需要先启用dhcp snooping或者port security功能,关于本技术的介绍见Cisco网站。

解决方法如下:

1.在接入设备上启用protected port

所有连接用的端口上应用:

interface FastEthernet0/1

switchport access vlan 2

switchport mode access

switchport protected !应用本命令

2.在3层设备上启用arp inspection:

ip arp inspection vlan a-b(某段vlan)

ip arp inspection validate src-mac ip !检查src-mac和ip

在连接接入设备的接口下不限制arp数据包的数量,以便避免出现攻击时接口err-disable

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport mode trunk

ip arp inspection limit none !应用本命令

*3.在3层设备上启用dhcp snooping功能以便为arp inspection提供可以检测的依据:

全局模式

ip dhcp snooping

ip dhcp snooping vlan a-b(某段vlan)

连接dhcp服务器的接口应用

ip dhcp snooping trust

*4.为了实现同vlan见PC可以互相访问,需要在3层设备上启用ip local-proxy-arp。如果不启用local-proxy-arp的话同一vlan下的PC会因为收不到对方的arp-reply而无法封包。默认情况下,3层设备收到本网其他地址的arp-request的时候不会理睬,启用local-proxy-arp之后3层设备会对收到的所有本网arp-request回应arp-reply,回复中的MAC地址是3层设备对应的3层接口的MAC。

interface Vlan2

no ip proxy-arp !禁用proxy-arp,为安全考虑

ip local-proxy-arp !启用local-proxy-arp实现同一vlan内互相访问

ip route-cache same-interface!会自动生成本命令

端口隔离技术和arp inspection技术的组合使用是解决arp攻击的方法之一,端口隔离技术不是Cisco的专利,在H3C交换机上同样有类似的实现:

在接口模式下运行port isolate即可实现。需要注意的是,protected port/端口隔离 技术应当仅仅应用到连接用户的接口下,千万不要应用到连接3层设备的接口,否则会造成用户无法访问。

web2.0, Cisco, 网聚狼的力量……

今天在北大听了John Chambers的演讲。演讲的大部分内容没有给我留下特别深的印象,除了他在不断的强调web2.0和cooperation带给企业增长的动力。他拿1995年到2005年之间的Cisco的工作模式以及对客户服务模式的变化来阐述了他的观点。

在提问阶段有一位同学问出了我想问的问题,web2.0和cooperation不是在传统意义的软件公司或者说互联网媒体公司更加强调吗?Cisco为什么说自己是一家按照Web2.0模式来运作的公司呢?John的回答给我感觉并不十分明确,他又说了一遍Cisco的工作模式更多是协作,而不是由上级布置任务员工按照命令执行然后反馈。我按照自己对web2.0概念的理解,cooperation似乎只是很小的一部分,如果仅仅是这样一家做硬件的公司(或者按照更常用的更容易让Cisco Staff们接受的说法是solution provider :P)怎么会被人认为和web2.0有特别大的关系呢?

晚上躺在床上一直试图回忆John今天聊到的内容,可能由于语言的原因(演讲的时候使用的中文的幻灯片+英文讲解,脑子基本处在时刻切换的崩溃状态),能想起来的内容实在不多了。无意中想起来幻灯片上说到Cisco的I-Prize,似乎之前从来都没有听说过这个东西,新产品吗?还是新技术?搜索之后看到的内容让我大吃一惊,里面有很多很有意思的点子。这的确是web2.0的概念中最典型的一个——UGC,用户产生内容。通过协作的力量来实现技术的创新仅仅只是一个方面,更重要的或许是如何实现成熟技术转化到最终产品以及如何将产品帮助用户更好的工作、生活。

技术很重要,永远是基础。如何能实现将先进的技术转化为直接的生产力(生产力是中国化的说法,其实理解为实现用户的需求,实现直接的利润增长也行,我认为),或许是更有价值的一件事情。

不知道怎么的写着写着又想起了和Frank的一次聊天,他讲的1,2,3线的概念,我好像更清晰了也更明白了。有机会应该尝试一下针对自己的改变。

“网聚狼的力量”是在上次互联网泡沫的时候几个朋友对某个论坛的玩笑话,现在我又拿出来用了,呵呵……

H3C与Cisco交换机互联spanning-tree的问题

H3C的交换机与Cisco的交换机之间进行互联的时候不但必须要用802.1q(没办法,这是标准),而且在spanning-tree上H3C交换机也有些特殊的地方需要注意。

- 不知道基于什么考虑H3C的E328交换机默认没有启用spanning-tree协议,因此 当出现环路的时候会产生严重的广播风暴,需要在system-view上执行stp enable命令启用spanning-tree

- H3C E328交换支持标准STP,rapid-STP和MSTP 3种协议,Cisco的交换机支持pvst+, rapid-pvst, MSTP 3种,pre-vlan spanning-tree是Cisco的私有技术,因此考虑都使用MSTP来配置

在Cisco交换机上启用MSTP:

spanning-tree mode mst

spanning-tree mst configuration

name mst-name

revision 1

instance 1 vlan 100

instance 2 vlan 101-107

在H3C交换机上启用MSTP

stp enable

stp region-configuration

region-name mst-name

revision-level 1

instance 1 vlan 100

instance 2 vlan 101 to 107

active region-configuration

默认情况下在启用STP之后,H3C交换机使用的是MSTP。因此不需要执行stp mode mstp。

配置之后在Cisco交换机上执行show spanning-tree mst可以看到连接H3C的交换机的端口状态由p2p变为P2p Pre-STD-Rx。而且从H3C的网站上没有明确的文档说H3C的交换机支持MSTP的802.1d-2004标准,所以Cisco的交换机自动适应成prestandard的MSTP标准与H3C的交换机通信。在Cisco的文档上推荐在这种情况下在接口模式下配置spanning-tree mst pre-standard这条命令,以便避免自动协商。

H3C的接入层低端交换机感觉功能还可以,但是非常不理解的就是为什么默认不启用STP,这点实在无法忍受,以后拿到之后上来就stp enable……

对某个楼的网络流量走向作了调整

今天在做改造的时候给某个用户最多的楼顺手作了个优化,给这个楼新增了一个网络出口,使该楼的网络与核心区域直接相连了——访问学校大多数区域又可以减少了一跳.

这个改造方案也是几年前就一直想做的事情,但是由于各种原因一直被压制着无法去做——有些时候用户的利益并不是决策者们首先考虑的。

改造后的网络从10M/100M共享变成了100/1000M交换,双千兆上联。晚上看到这个楼的流量超过了500M。唉,可怜的兄弟们可算能痛快的用网了。

部署了CS-MARS

今天晚上加班把CS-MARS部署在网络上了。当MARS自动发现完整个校园网的拓扑之后,看着拓扑忽然觉得非常的开心。

由于MARS供货的周期非常的长,送到我手上的时候软件已经不是最新的了。可是不知道怎么MARS怎么设计的,竟然不能跨越版本进行软件升级。为了犯懒,直接下载了一个recover image,刻录成了DVD,把系统直接刷成最新的版本了。

更多的内容一面研究一面再记录了。今天主要尝试了拓扑发现,并且把IDS和FWSM都成功的添加进入到拓扑数据里面了,瞬间出现的攻击记录就一大片……

路由减少了一跳

这几天终于把几年以前就一直想做的一个调整做完了。调整之前的网络结构是上面的图,调整后的结果是下面的图。以前FWSM与核心之间采用单独的vlan通信,也就是说所有的流量都必须在核心上做3层转发才能到达防火墙;调整之后的网络各个分核心与FWSM都可以2层直接连接,这样其他分核心的流量经过核心设备只需2层转发,可以节省核心的路由处理器资源,靠硬件即可转发。

改变之后的效果是核心设备的cpu负载下降了20%-30%,转发延迟减少了几个毫秒。