这周一直在外面学习,第一次尝试用全英文讲了CCNP ISCW中的一部份内容。用非母语讲课还是有一定难度的,不过自我感觉还可以,至少在谈到技术的时候我想我可以基本清晰的描述给大家。

所有由kang发布的文章

曾经去过的城市和地区

晚上整理了一下曾经去过的城市和地区:

- Beijing, China

- Dali, China

- Kunming, China

- Lijiang, China

- Qingdao, China

- Haikou, China

- Sanya, China

- Chengde, China

- Hong Kong, China

- Weihai, China

- Xiamen, China

- Yantai, China

- Kyoto, Japan

- Nara, Japan

- Singapore, Singapore

- Bangkok, Thailand

- Pattaya, Thailand

- Create your own travel map or travel blog

- Visit TripAdvisor.com

telnet是曾经的10大internet服务

躺在床上无意中翻看了大学时买的一本网络术语词典,其中对telnet的解释中说该服务是10大internet服务之一,未来可能会被www取代,但是电子公告板、图书查询等还将继续使用该服务。

那本书是1998年出版的,到今年正好10年。忽然回想起了曾经的知新园BBS……

现在还用telnet方式上BBS的人有多少,或许不多了,或许越来越少了吧……

收到了补寄的证书

安全CCIE考试完成10周之后都没收到证书,只收到了牌子。过年前在网站上开了个case询问怎么回事,年后就收到了通过DHL方式发出的证书。

terminal length

“terminal length”是一个不常用到的命令.有些时候为了抓取记录超过屏幕长度的命令输出,而又不想去按任意键继续的时候可以执行”terminal length 0″。这个命令不需要进入特权模式就可以使用。

TrustSec–802.1AE – Media Access Control (MAC) Security

今天google快讯帮我抓了这样一条消息:思科发布新安全架构 内网全部加密,这是一篇编译后的报道,我还没有找到报道的原文,只是在Cisco的网站上看到了这篇Novel Cisco TrustSec Architecture Addresses Key Compliance Requirements, Simplifies Security Deployment。

之前从来都没有听说过802.1AE,查询了IEEE的网站发现,该标准目前是在Draft5.1阶段。这个标准是从layer2上解决了安全的问题,从很大程度上说,以前的所谓MAC(media access control)大多体现的都是最基本的”media access”传输功能,而在真正的”control”上没有特别多的体现。有个新技术被应用总归是好事,当然能支持这个标准的网卡/网卡驱动目前还没见到,在大面积采用这个标准之后新的一轮的网络设备的投资升级就又该开始了(虽然没有这样的标准,网络一样能凑合用),所谓的solution provider们(或者直接说device vendor们)又该开始高兴了,呵呵

利用dhcp snooping、arp inspection、protected port实现arp攻击防护

涉及到的设备: Cisco3750系列交换机、Cisco2950系列交换机、H3C E328交换机

涉及到的软件:Cain、dsniff

*需要注意的问题:上述2种软件属于安全评估软件,在生产网络上使用有可能对网络产生严重影响。

可能涉及到的技术:arp inspection、dhcp snooping、port security、protected port、proxy arp

arp攻击是目前园区网络里面非常常见的一种L2攻击行为,带来的危害有会话劫持、DoS等。具体的攻击方法和攻击原理从略。单纯的使用端口隔离是无法防护这种攻击,而IP协议本身需要arp才可以正常工作,因此又不能将该协议彻底丢弃掉。

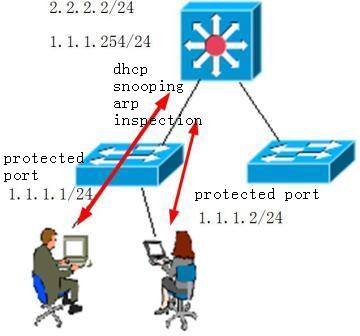

今天突发奇想在某些区域试用了这样的技术组合:dhcp snooping+arp inspection+protected port实现了对arp攻击arp virus的防护。

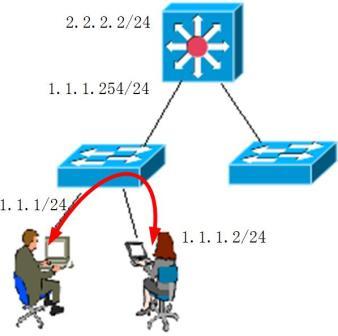

按照下面拓扑,两台PC在同一个vlan中(假设为vlan2),正常情况下,两台PC互相访问会不经过3层设备直接在2层设备上互相访问到。3层设备上建立了一个环回口模拟internet地址为2.2.2.2。

假设1.1.1.2是arp攻击者,当攻击者对1.1.1.1发动攻击时,1.1.1.1有可能会无法访问到2.2.2.2或者被迫要将访问2.2.2.2的流量送到1.1.1.2然后再转发。

由于1.1.1.1和1.1.1.2在同一个vlan,2层上没法检查/隔离虚假的arp-reply,这就造成了问题。

Cisco提供的protected port技术可以实现在隔离同一个vlan内的机器互相访问,但是经过实验发现单纯使用protected port只能隔离2层上的互相访问,当使用arp攻击工具时仍然会造成被攻击者无法访问外网。

使用arp inspection技术可以实现对arp数据包的监控

,为使用arp inspection需要先启用dhcp snooping或者port security功能,关于本技术的介绍见Cisco网站。

解决方法如下:

1.在接入设备上启用protected port

所有连接用的端口上应用:

interface FastEthernet0/1

switchport access vlan 2

switchport mode access

switchport protected !应用本命令

2.在3层设备上启用arp inspection:

ip arp inspection vlan a-b(某段vlan)

ip arp inspection validate src-mac ip !检查src-mac和ip

在连接接入设备的接口下不限制arp数据包的数量,以便避免出现攻击时接口err-disable

interface GigabitEthernet1/0/1

switchport trunk encapsulation dot1q

switchport mode trunk

ip arp inspection limit none !应用本命令

*3.在3层设备上启用dhcp snooping功能以便为arp inspection提供可以检测的依据:

全局模式

ip dhcp snooping

ip dhcp snooping vlan a-b(某段vlan)

连接dhcp服务器的接口应用

ip dhcp snooping trust

*4.为了实现同vlan见PC可以互相访问,需要在3层设备上启用ip local-proxy-arp。如果不启用local-proxy-arp的话同一vlan下的PC会因为收不到对方的arp-reply而无法封包。默认情况下,3层设备收到本网其他地址的arp-request的时候不会理睬,启用local-proxy-arp之后3层设备会对收到的所有本网arp-request回应arp-reply,回复中的MAC地址是3层设备对应的3层接口的MAC。

interface Vlan2

no ip proxy-arp !禁用proxy-arp,为安全考虑

ip local-proxy-arp !启用local-proxy-arp实现同一vlan内互相访问

ip route-cache same-interface!会自动生成本命令

端口隔离技术和arp inspection技术的组合使用是解决arp攻击的方法之一,端口隔离技术不是Cisco的专利,在H3C交换机上同样有类似的实现:

在接口模式下运行port isolate即可实现。需要注意的是,protected port/端口隔离 技术应当仅仅应用到连接用户的接口下,千万不要应用到连接3层设备的接口,否则会造成用户无法访问。

空白

很久都没有写东西了,前段时间是因为在忙着四处飞来飞去,等飞回家了又病倒休息了快一周。

有些时候想主动让自己脑子保持空白,就好像最近一段时间一样——每天主动迷迷糊糊的过日子——不去主动想工作的事情,不去主动想生活的事情,不去计划,不去反思。因此最近也实在不知道想写些什么。

在麦当劳里泡着,本想喝热橙汁(我认为唯一有营养的热饮),结果被告知没有。进来几位老太太,坐在空桌上,她们拿出了随身携带的烤白薯,一面吃着一面聊着不知道谁家的糗事。服务员似乎见惯了类似的事情,没有表达出对她们的任何不满,嗯,社会确实进步了,至少服务意识在进步。

去串吧想解解馋,被告知没有羊肉串了,md没有肉串还开什么串吧,点了个烤鱼,5块钱。忽然想起今天是圣诞节,我不信教,不过借用一句吧,愿老天爷保佑有鱼吃的人。

通过了Security lab

又是一次8小时的奋战,这次通过了CCIE Security lab考试。

解决了一个困扰已久的CBAC的问题

虽然以前在生产网上就用过CBAC,但是对于inspect http和inspect ftp某些具体的行为还是有些不清楚,夜里下定决心一定要做实验弄明白。

实验前提:inspect http或者inspect ftp如果用在边界路由器连接ISP的接口出向,并且同时有访问控制列表用在该接口的入向,并且该acl不包含明确允许返回流量的条目(如:permit tcp any any或者permit ip any any)

在netlab上实验的结果得到下面2个结论:

1. inspect http和inspect ftp等使用时不需要与inspect tcp同时使用:既一旦使用了inspect http或者inspect ftp,那么对应的协议的返回流量会自动被允许。当然,需要是标准的服务端口,如果不是的话,需要手动设置PAM映射。

2. inspect http后面的java-list如果不使用的话,则所有内部访问外部的流量中的java applet都会被过滤,但是同一个页面中的其他内容(文字、图片等)不会受到影响。

之前看到很多文档都没有明确说明这点,有些文档甚至说不写java-list就不会过滤java applet。我做实验的结论是如果只写ip inspect name

*使用debug ip inspect http和debug ip inspect ftp可以看到等详细的连接检查过程。

据说CBAC这种IOS防火墙的功能是靠纯软件完成的,开启了之后会影响设备的性能。我曾经在某个Cisco高端设备上尝试CBAC功能,流量在几百兆的时候CPU基本上被占满了,设备几乎不响应。因此上述实验不推荐在任何生产设备上做!